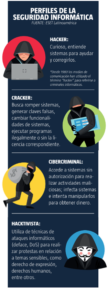

A diferencia de un virus, que se instala en las computadoras y actúa de manera autónoma, un ciberataque es una operación informática realizada por un “hacker” que amenaza su seguridad en internet. Los hackerssuperan los sistemas de seguridad de un servidor o computadora para efectuar acciones que pueden afectar sus datos, privacidad o la de sus clientes, así como producir daños de todo tipo.

El hurto de información y datos se ha convertido en desafíos para los empre-sarios. Las debilidades de las soluciones tecnológicas implementadas se han convertido en una especie de aliado de este tipo de crímenes. Se estiman pérdidas sobre US$125,9 mil millones según lo reveló el informe sobre Ciberseguridad de Norton en 2016.

El informe “Ciberseguridad y Privacidad: De la Percepción a la Realidad” del 2017 de la firma auditora PriceWaterhouse Coopers de México indica que millones de empresas se han visto afectadas por este fenómeno. Riesgos generados por un enemigo que se encuentra en el mismo software desarrollado y en escenarios de incidentes provocados en su mayoría por ex empleados (44,5%), hackers (34,3%), competidores y empleados.

Algunas empresas e instituciones incrementan sus presupuestos de seguridad informática, mientras que otras no han tenido problemas con los ciberataques. Sin embargo, que no haya sucedido todavía no significa que un día no pueda ocurrir. Por ejemplo, si ven que su sitio web empieza a tener éxito en tráfico, a alguien puede le interesar controlarlo.

“Sin duda alguna, cada día el gasto y la inversión en ciberseguridad es mayor. Centroamérica comienza a aparecer en el contexto mundial del cibercrimen y se empieza a identificar un incremento en las cifras de ocurrencia de brechas de datos.

Pequeñas, medianas y grandes empresas están siendo atacadas y muchas veces no se tienen previstas medidas proactivas ni preventivas o correctivas”, menciona Luis Carlos Torres, gerente regional de servicios en la nube de Tigo Business.

“Uno de los mayores temas que se observa en Latinoamérica es la falta de implementación de tecnologías contra este tipo de problemáticas. Las tecnologías existen desde hace varios años. Solamente el 52% de las empresas implementa las tres soluciones básicas: cortafuegos, anti-virus y soluciones de copias de respaldo o backup”, comenta Lucas Paus, especialista en seguridad informática de ESET Latinoamérica.

Además de estas soluciones mencionadas por el experto, las empresas deberán mantener sus sistemas operativos y aplicaciones actualizadas, instalando los últimos parches con el fin de evitar la explotación de vulnerabilidades. “Por último, complementando estas barreras, se deberán realizar planes de concientización hacia los usuarios, empleados o colaboradores de la empresa, planes de contingencia y auditorías de seguridad de manera periódica”, recomienda Paus.

DETECCIÓN PROACTIVA

El informe “Alto rendimiento en seguridad 2016” de la firma Accenture reveló que la mayor parte de los encuesta-dos (69%) piensa que están haciendo bien las cosas en materia de ciberseguridad. En contraste, revela que las organizaciones sufren un alto número de ataques – un promedio de 94 ataques al año en una organización media de España – en donde una tercera parte alcanza su objetivo. Esto equivale a dos a tres ataques efectivos al mes, indica el informe, que tomó en cuenta a 2.000 ejecutivos informáticos de 15 países y 12 industrias. Parte del problema reside en que al 51% de los encuestados les toma meses identificar un ataque.

Torres mencionó que en Guatemala los tipos de ataques cibernéticos más frecuentes son los de denegación de servicio (DoS) que buscan sabotear con una sobrecarga de información en ambientes transaccionales regularmente estables. Otros incluyen las infecciones SQL, en las que un software malicioso extrae información de bases de datos como los de phishing, buscando obtener contraseñas de acceso de personas y empresas, así como las técnicas de skimming para robar informaciones de tarjeta de crédito y débito. También, indica que los sectores más vulnerables son el financiero, retail, distribución y logística, educación y gobierno.

CASO DE EQUIFAX

Existe un dicho popular en los círculos de seguridad de la información que dice que todos deberían protegerse como si su información hubiera sido comprometida. Uno delos casosde ciberataque más destacados que tuvo repercusión en Latinoamérica fue el hackeo a Equifax, puesto que varias oficinas de análisis de riesgo crediticio de la región operan a través de esta empresa.

“Mientras que el congelamiento de crédito era hasta ahora considerado como una ‘medida drástica’ – solo utilizado para personas que habían identificado que se había cometido fraude relacionado a robo de identidad en su contra –, ahora está siendo ampliamente recomendado como una medida básica de prevención para cualquier persona. En este momento, Equifax está exonerando cargos a cualquier persona que quiera activar esta protección en sus reportes de crédito. Se recomienda estar más atentos hasta que más información específica se haga disponible, especialmente para personas en los Estados Unidos, Canadá, el Reino Unido y Latinoamérica. Inclusive si se descubre que muy poca gente de dichos países se ha visto afectada, adquirir el hábito de revisar en profundidad qué está sucediendo con sus cuentas financieras e historia crediticia nunca es un desperdicio de tiempo o esfuerzo”, afirma Paus.

Equifax enfrenta investigaciones de procuradores generales estatales, auditorías de la Comisión Federal de Comercio y la Comisión de Valores de Estados Unidos, investigaciones de reguladores en Canadá y el Reino Unido, demandas de consumidores en los Estados Unidos y Canadá. Además, el precio de sus acciones en la bolsa cayó. Sin lugar a dudas el impacto será grande, pero es muy difícil estimarlo. Se maneja que la acción contra Equifax podría ser la demanda colectiva más grande de la historia, con un costo estimado de US$70.000 millones.

CÓMO IDENTIFICAR EL PHISHINGY PROTEGERSE

Los correos de phishing y los que esconden adjuntos maliciosos buscan llamar la atención de sus víctimas para lograr que proporcionen sus credenciales o se infecten. “El phishing es otra actividad que se aprovecha de las víctimas que carecen de la suficiente información p

ara distinguirla”, explica Paus.

El especialista menciona varios aspectos clave del phishing a los que se debe prestar atención:

1. Saludos y encabezados genéricos e informales – la falta de personalización es típica del phishing;

2. Pedido de información personal – el elemento clave de cualquier engaño de este tipo;

3. Gramática lamentable – errores ortográficos y tipos o frases inusuales son también indicativos de fraude;

4. Correspondencia inesperada – un contrato no solicitado de un banco, por ejemplo, debería llamar su atención;

5. Adjuntos sorpresivos;

6. Una sensación de urgencia – “haz clic ahora” o “ponte en contacto cuanto antes”;

7. Si parece demasiado bueno para ser cierto, entonces es demasiado bueno para ser cierto.