Infraestructuras críticas, desafíos legislativos y amenazas en dispositivos forman parte de la temática relacionada con las tendencias en ciberseguridad para el presente año.

Hay algo común en todos: el factor humano. El informe La seguridad como rehén fue publicado por ESET, una compañía de seguridad informática eslovaca que lleva 25 años desarrollando productos de protección de sistemas informáticos.

Impera la necesidad de que los usuarios y empresas se preparen contra las amenazas y conozcan cómo se propagan, así como las medidas que deben implementar para proteger su privacidad e información. Detectar virus, amenazas genéricas, códigos maliciosos y configuración de reglas de seguridad son requeridos como elementos básicos de una política de seguridad en los sistemas de cómputo.

Sin embargo, a pesar de softwares de protección y de adopción de prácticas de protección, los cibercriminales consideran que los usuarios son el eslabón más débil de la cadena de seguridad. La implicancia de esta afirmación requiere de atención en el comportamiento de los usuarios y que reciban capacitación.

El surgimiento de nuevas aplicaciones y dispositivos ocurre de forma acelerada. Se incluye la realidad virtual, realidad aumentada, integración de tecnologías a todos los niveles –desde consolas de juegos hasta dispositivos IoT-, virtualización de servidores en el entorno corporativo, entre otros. Estas innovaciones se podrían convertir en nuevos vectores de ataque.

Lo anterior empeora cuando usuarios caen fácilmente en campañas de phishing o descargan aplicaciones maliciosas a sus dispositivos, sin tenerlos protegidos de manera adecuada, y el panorama es menos alentador cuando se observa que todo parece estar preparado para que exploten amenazas como el RoT (Ransomware of Things).

“En definitiva, estamos en una etapa en la que tenemos usuarios que utilizan tecnología de última generación; pero con conceptos de seguridad de hace más de 10 años”, expone el informe.

Hacer caso omiso a las implicaciones de seguridad que conlleva el uso irresponsable de la tecnología, da lugar a que los ciberdelincuentes sigan robando y tomando de rehén la información de empresas, personas u otro tipo de organizaciones.

¿Qué es un jackware?

Es el software malicioso que intenta tomar el control de un dispositivo, cuyo objetivo principal no es el procesamiento de datos, ni la comunicación digital.

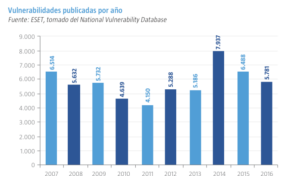

Cada compañía o institución debe tener muy bien estructurada una base de recurso humano que piense en la seguridad de la información, partiendo desde el diseño. “El hecho de que haya más vulnerabilidades críticas no es un algo fortuito. Es claro que cada vez la superficie de ataque es mayor, por lo que es necesario considerar la seguridad desde la concepción del proyecto”, establece.

Esta postura va también para la industria que aún no está ligada a la seguridad de la información. Para este año se ha previsto una tendencia importante relacionada con la seguridad en el sector salud. No obstante, la educación y concienciación debe acompañarse de una gestión correcta y de controles efectivos, así como de legislación y normativas.

INFECCIONES

En general, el 2017 se ve como un año en que seguirán creciendo los retos en materia de seguridad; pero se está en el momento justo para hacerles frente. Es necesario que los gobiernos adopten marcos legislativos que impulsen los temas de ciberseguridad. Desde la educación hasta proteger adecuadamente las infraestructuras críticas.

Las empresas están en la obligación de llevar una gestión correcta de la seguridad de su información. En tanto, los desarrolladores no deben postergar la seguridad de sus productos en detrimento de la usabilidad.

La infección con códigos maliciosos en dispositivos que forman parte del Internet de las Cosas (IoT), el ransomware -un tipo de malware usado por ciberdelincuentes para tomar como rehén las informaciones o sistemas- y los ataques de denegación de servicio distribuido (DDoS), son tendencias prominentes que marcan la necesidad de que los fabricantes se comprometan más con el desarrollo seguro de los productos y servicios informáticos. Lo que más preocupa es la disposición de las personas en participar.

“Lamentablemente, creo que estas tendencias continuarán en el 2017 y es posible que incluso se vayan combinando a medida que evolucionen. Algunos ejemplos podrían ser utilizar los dispositivos IoT infectados para extorsionar sitios web comerciales con la amenaza de lanzar un ataque de DDoS, o bloquear los dispositivos IoT para pedir el pago de un rescate, a lo que yo llamo jackware”, refiere Stephen Cobb, investigador senior de Seguridad.

FORMAS DESPRECIABLES

La extorsión a los usuarios es igual de antigua que la computación misma. Por ejemplo, en 1985, un empleado de TI de una empresa de seguros de Estados Unidos programó una bomba lógica para borrar registros vitales si alguna vez lo despedían.

Dos años más tarde lo despidieron y borró los registros, lo que condujo a la primera condena por este tipo de delitos informáticos. En 1989 se observó un tipo de malware que usaba el cifrado para secuestrar archivos y pedir rescate, como cuenta David Harley.

Ya en el 2011, el secuestro de información tomó nuevas formas. Cada vez más despreciables. “Entonces, ¿de qué forma estos elementos evolucionarán o se fusionarán en el transcurso de 2017?… algunas personas se han estado refiriendo al año 2016 como ‘el año del ransomware’; pero me preocupa que dentro de poco los titulares pasen a ser: “El año del jackware”, expresa Cobb.

Un buen ejemplo son los “automóviles conectados”, como vienen muchos de los modelos más recientes en la actualidad. Estos vehículos realizan una gran cantidad de procesamiento de datos y de comunicaciones; sin embargo, esa no es su función principal: su objetivo primordial es llevarte desde el punto A hasta el punto B.

Por lo anterior, hay que pensar en el jackware como una forma especializada de ransomware. Con el ransomware tradicional -como Locky y Cryptolocker- el código malicioso cifra los documentos del equipo y exige el pago de un rescate para desbloquearlos. En cambio, el objetivo del jackware es mantener bloqueado un automóvil u otro dispositivo hasta que pagues el rescate.

“Algunas personas se han estado refiriendo al año 2016 como el año del ransomware; pero me preocupa que dentro de poco los titulares pasen a ser: ‘El año del jackware”.

“El secuestro de sistemas informáticos y archivos de datos; denegar el acceso a datos y sistemas e infectar dispositivos que forman parte del Internet de las Cosas… Lamentablemente, creo que estas tendencias continuarán en el 2017”.

Stephen Cobb | Investigador sénior de seguridad.

Un caso de una víctima de jackware puede ser el siguiente: en una mañana abre la aplicación de su automóvil instalada en el teléfono para arrancarlo y calentar el motor desde la comodidad de su cocina; pero el coche no enciende. Mientras, en su teléfono cae un mensaje que dice que tiene que entregar ‘x’ cantidad de moneda digital para reactivar el vehículo. “Afortunadamente (y pongo énfasis en esto): el jackware, hasta donde yo sé, todavía solo existe en teoría”.

Aún no ocurre en el mundo real o en la industria de la seguridad de la información; pero si hay una base en las experiencias pasadas, se debe reconocer que no hay mucha fe en que el mundo sea capaz de detener el desarrollo y despliegue del jackware.

“Ya hemos visto que una empresa automotriz puede vender más de un millón de vehículos con vulnerabilidades que podrían haber sido aprovechadas por el jackware: por ejemplo, el caso del Jeep Fiat Chrysler que salió en todas las noticias del año pasado”, dice Cobb.

Otro problema grave fue la aparente falta de planificación por parte de la empresa para corregir dichas vulnerabilidades en el proceso de diseño del vehículo. “Una cosa es vender un producto digital en el que más tarde se descubren errores (de hecho, esto es prácticamente inevitable); pero otra muy distinta y mucho más peligrosa es vender productos digitales sin un medio rápido y seguro de corregir las posibles fallas”.

La información y su manejo son aspectos clave en las sociedades actuales y, por lo tanto, su correcta protección se hace imprescindible. Sin embargo, dada la multiplicidad de aspectos y de actores involucrados, nadie puede mirar al costado.

Se trata de un trabajo conjunto entre las diferentes partes involucradas: desde los grandes fabricantes de tecnología, las empresas y los gobiernos hasta, por supuesto, los usuarios. Si se logra llegar a consensos y acuerdos en torno a estos temas, el futuro de la seguridad de la información será promisorio.